Berechtigungsverwaltung der OIDC / OAuth-Anwendung

Drittanbieteranwendungen, die nicht deinem Dienst gehören, werden mit Logto als Identitätsanbieter integriert, um Benutzer zu authentifizieren. Diese Apps, in der Regel von externen Dienstanbietern, erfordern eine sorgfältige Berechtigungsverwaltung zum Schutz der Benutzerdaten.

Logto ermöglicht es dir, die spezifischen Berechtigungen zu steuern, die Drittanbieteranwendungen gewährt werden. Dies umfasst die Verwaltung von Benutzerprofil-, API-Ressourcen- und Organisations-Scopes. Im Gegensatz zu First-Party-Apps wird Drittanbieteranwendungen, die nicht autorisierte Scopes anfordern, der Zugriff verweigert.

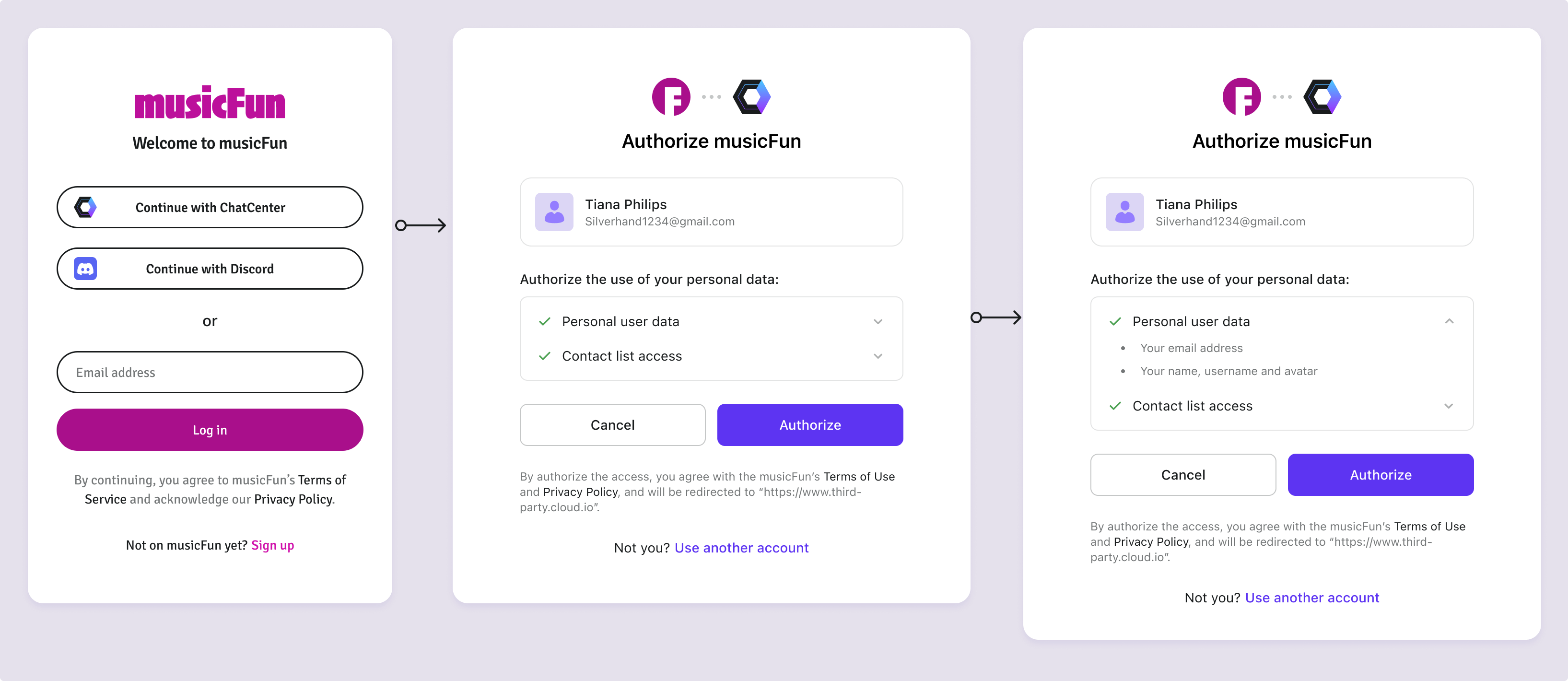

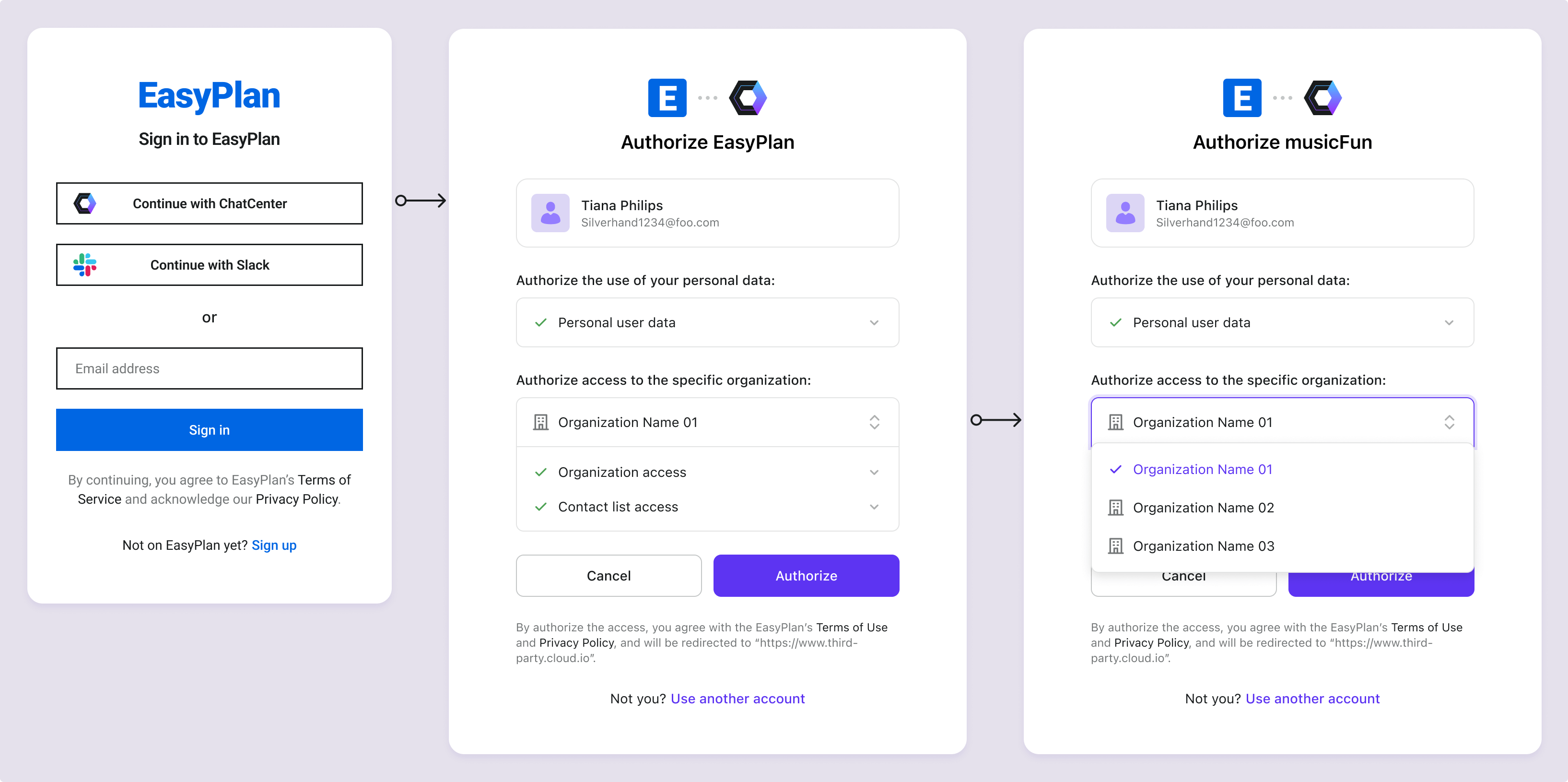

Durch das Aktivieren bestimmter Scopes legst du fest, auf welche Benutzerinformationen Drittanbieteranwendungen zugreifen können. Die Benutzer überprüfen und genehmigen diese Berechtigungen auf dem Zustimmungsbildschirm, bevor sie den Zugriff gewähren.

Verwalte die Berechtigungen deiner OIDC-Drittanbieteranwendungen

Gehe zur Konsole > Anwendungen > Anwendungsdetailseite deiner OIDC-Drittanbieteranwendung, navigiere zum Tab Berechtigungen und klicke auf die Schaltfläche Berechtigungen hinzufügen, um die Berechtigungen deiner Drittanbieteranwendungen zu verwalten.

Grundlegende Benutzerdaten sind für Anfragen von Drittanbieteranwendungen immer erforderlich. Zusätzlich unterstützt Logto die Zuweisung von Organisationsressourcen, was es ideal für B2B-Dienste macht.

Berechtigungen für Benutzerdaten gewähren

Weise Berechtigungen auf Benutzerebene zu, einschließlich Benutzerprofil-Berechtigungen (z. B. E-Mail, Name und Avatar) und API-Ressourcen-Berechtigungen (z. B. Lese- oder Schreibzugriff auf bestimmte Ressourcen).

Die Namen der angeforderten Ressourcen (z. B. Persönliche Benutzerdaten, API-Name) und spezifische Berechtigungsbeschreibungen (z. B. Deine E-Mail-Adresse) werden auf dem Zustimmungsbildschirm für die Benutzer angezeigt.

Durch Klicken auf die Schaltfläche Autorisieren stimmen die Benutzer zu, die angegebenen Berechtigungen der Drittanbieteranwendung zu gewähren.

Berechtigungen für Organisationsdaten gewähren

Weise Berechtigungen auf Organisationsebene zu, einschließlich Organisationsberechtigungen und API-Ressourcen-Berechtigungen. Logto ermöglicht es, API-Ressourcen bestimmten Organisationsrollen zuzuweisen.

Auf dem Zustimmungsbildschirm werden Organisationsdaten getrennt von Benutzerdaten angezeigt. Während des Autorisierungsablaufs muss der Benutzer eine bestimmte Organisation auswählen, um den Zugriff zu gewähren. Benutzer können vor der Bestätigung zwischen Organisationen wechseln. Die Drittanbieteranwendung erhält nur Zugriff auf die Daten und Berechtigungen der ausgewählten Organisation.

Berechtigungstypen

Benutzerberechtigungen (User profile scopes)

Diese Berechtigungen sind OIDC-Standard und Logtos essentielle Benutzerprofil-Scopes, die für den Zugriff auf Benutzeransprüche (Claims) verwendet werden. Benutzeransprüche werden entsprechend im ID-Token und am userinfo-Endpunkt zurückgegeben.

profile: OIDC-Standard-Scopes, verwendet für den Zugriff auf Benutzername und Avatar.email: OIDC-Standard-Scopes, verwendet für den Zugriff auf die Benutzer-E-Mail.phone: OIDC-Standard-Scopes, verwendet für den Zugriff auf die Telefonnummer des Benutzers.custom_data: Logto-Benutzerprofil-Scopes, verwendet für den Zugriff auf benutzerdefinierte Daten.identity: Logto-Benutzerprofil-Scopes, verwendet für den Zugriff auf die mit dem Benutzer verknüpften sozialen Identitäten.role: Logto-Benutzerprofil-Scopes, verwendet für den Zugriff auf Benutzer-Rollen.urn:logto:scope:organizations: Logto-Benutzerorganisations-Scopes, verwendet für den Zugriff auf Benutzer-Organisationsinformationen. Wenn aktiviert und von einer Drittanbieteranwendung angefordert, wird ein Organisationsauswahlfeld auf dem Zustimmungsbildschirm angezeigt. Dies ermöglicht es Benutzern, die Organisation auszuwählen, der sie den Zugriff gewähren möchten. Siehe Organisationen für weitere Details.urn:logto:scope:organization_roles: Logto-Benutzerorganisations-Scopes, verwendet für den Zugriff auf Benutzer-Organisationsrolleninformationen.

Das Anfordern eines nicht aktivierten Benutzerprofil-Scopes in der Autorisierungsanfrage führt zu einem Fehler.

API-Ressourcen-Berechtigungen (API resource scopes)

Logto bietet rollenbasierte Zugangskontrolle (RBAC) für API-Ressourcen. API-Ressourcen sind die Ressourcen, die deinem Dienst gehören und von Logto geschützt werden. Du kannst selbstdefinierte API-Scopes Drittanbieteranwendungen zuweisen, um auf deine API-Ressourcen zuzugreifen. Weitere Informationen findest du unter Autorisierung.

Du kannst deine API-Ressourcen-Scopes unter Konsole > API-Ressourcen erstellen und verwalten.

API-Ressourcen-Scopes, die für Drittanbieteranwendungen nicht aktiviert sind, werden bei einer Autorisierungsanfrage ignoriert. Sie werden nicht auf dem Zustimmungsbildschirm angezeigt und nicht von Logto gewährt.

Organisationsberechtigungen (Organization scopes)

Organisationsberechtigungen sind die Scopes, die ausschließlich für Logto-Organisationen definiert sind. Sie werden für den Zugriff auf Organisationsinformationen und -ressourcen verwendet.

Um Logto-Organisationsberechtigungen zu verwenden, musst du den Benutzer-Scopes urn:logto:scope:organizations aktivieren. Andernfalls werden die Organisationsberechtigungen bei einer Autorisierungsanfrage ignoriert.

Du kannst eigene Organisations-Scopes unter den Einstellungen der Organisationstemplate-Seite definieren. Siehe Organisationstemplate für weitere Details.

Organisations-Scopes, die für Drittanbieteranwendungen nicht aktiviert sind, werden bei einer Autorisierungsanfrage ignoriert. Sie werden nicht auf dem Zustimmungsbildschirm angezeigt und nicht von Logto gewährt.

Standard-OIDC-Berechtigungen

Kern-OIDC-Berechtigungen werden für deine App automatisch konfiguriert. Diese Scopes sind für die OIDC-Authentifizierung erforderlich und werden nicht auf dem Zustimmungsbildschirm angezeigt. OAuth-Apps können darauf verzichten, sie anzufordern, wenn keine OIDC-Authentifizierung benötigt wird.

-

openid: Erforderlich für OIDC-Authentifizierung (optional für reines OAuth). Gewährt ein ID-Token und Zugriff auf denuserinfo_endpoint. -

offline_access: Optional. Ruft Auffrischungstokens für langanhaltenden Zugriff oder Hintergrundaufgaben ab.